セキュリティ企業Socket(ソケット)の脅威研究チームは25日、悪意のあるChrome(クローム)拡張機能「Crypto Copilot(クリプト・コパイロット)」を発見したと発表した。同拡張機能は2024年6月18日にChrome Web Storeで公開され、「Xのフィードから即座にトレード実行」と宣伝しているが、実際にはすべてのソラナスワップ取引に隠れた送金指示を追加し、ユーザーから不正に手数料を徴収していることが判明した。

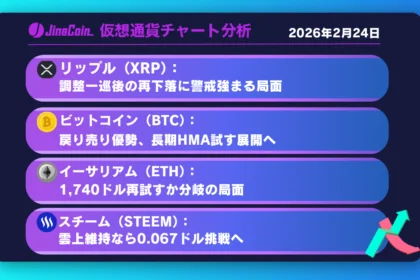

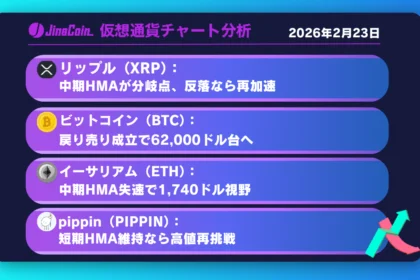

不正な手数料徴収の仕組み

クリプト・コパイロットは、ユーザーがソラナ上でトークンをスワップする際に、正規のレイディウムのスワップ指示を構築した後、密かに2つ目の送金指示を追加する。この追加指示は、ユーザーのウォレットから攻撃者が管理するウォレットアドレス「Bjeida13AjgPaUEU9xrh1iQMwxZC7QDdvSfg73oxQff7」へSOLを送金するものだ。

手数料は最低0.0013 SOLまたは取引額の0.05%のいずれか大きい方が適用される。2.6 SOL未満の取引では最低手数料0.0013 SOLが徴収され、2.6 SOLを超える取引では0.05%の割合手数料が適用される仕組みだ。

この不正な送金指示は、高度に難読化されたコード内に埋め込まれており、攻撃者のウォレットアドレスは変数名「Se」として隠蔽されている。ユーザーのウォレット確認画面では通常、トランザクション全体の概要のみが表示され、個別の指示が詳細に表示されないため、大半のユーザーは不正な送金に気付かない。

バックエンドインフラの実態

クリプト・コパイロットは、バックエンドサーバー「crypto-coplilot-dashboard[.]vercel[.]app」(スペルミス)と通信し、接続されたウォレット情報、ポイント、紹介データを収集している。しかし、このバックエンドURLのルートパスには空白のプレースホルダーしか表示されず、公式サイト「cryptocopilot[.]app」もGoDaddyのパーキングページとなっている。

ソケットは、「本物のダッシュボード、ドキュメント、製品ウェブサイトが存在しないことは、トレーディングツールとしては異例であり、悪意のある拡張機能が使用する使い捨てインフラと一致する」と指摘する。バックエンドのホスト名自体がスペルミス(crypto-coplilot)であることも、正規の製品では考えにくい。

同拡張機能はHelius RPC APIキーをハードコードしており、トランザクションシミュレーション、ブロックハッシュ取得、アカウント照会を実行している。また、DexScreener APIを利用して価格情報や流動性データを取得し、正規のDEXフロントエンドのような外観を作り出している。これらの外部サービス自体は悪意のあるものではないが、拡張機能の中核にある不正な送金指示を隠蔽する役割を果たしている。

ユーザーへの影響と対策

ソケットのオンチェーン分析によると、攻撃者のウォレットには現時点で少額の入金しか確認されておらず、配布規模が小さいことを示している。しかし、この仕組みは取引規模と頻度に応じて直接的にスケールするため、大口トレーダーや高頻度取引を行うユーザーは大きな損失を被る可能性がある。

例えば、5 SOLの取引を100回実行した場合、合計で0.25 SOL(SOL価格200ドルとして約50ドル)が徴収される。100 SOLの大口取引では1回あたり0.05 SOLが徴収されることになる。

ソケットは、ユーザーに対して以下の対策を推奨している。トランザクション署名前に各指示を詳細に確認すること、予期しない「SystemProgram.transfer」指示に注意すること、クローズドソースのトレーディング拡張機能を避けること、クリプト・コパイロットをインストールした場合は資産を新しいウォレットに移行し、すべての接続済みサイトを取り消すこと、クローム・ウェブ・ストアの検索結果ではなく、検証済みの公式ページからのみウォレット拡張機能をインストールすることだ。